Model Context Protocol (MCP): Teknologisk fremskritt med sikkerhetsutfordringer

Introduksjon

MCP lar organisasjoner skalere AI ved å dele kontekst og modeller over nettverk. Samtidig åpner denne arkitekturen for nye angrepsflater, sikkerhetstrusseler og datarømming som krever et bevisst sikkerhetsregime.

Fordeler med MCP

Effektiv datautveksling MCP reduserer behovet for hyppige forhåndsdefinerte API-kall ved å dele modelltilstand og kontekst direkte mellom tjenester.

Dynamisk modelloppdatering Systemer kan oppdatere modeller i sanntid og tilpasse seg raskt.

Global skalerbarhet Skybaserte MCP-tjenester gir mulighet for å rulle ut AI-modeller til avdelinger og partnere over hele verden uten tunge overføringer.

Sikkerhetsrisikoer ved MCP

Avlytting og manipulasjon

Uten robust kryptering kan en angriper utføre «man-in-the-middle», avlytte eller manipulere trafikk mellom MCP-endepunkter.

Uautorisert tilgang

Svake autentiseringsmekanismer åpner for at uvedkommende får lese eller skrive til modeller og kontekstdata.

Insidertrusler

Interne brukere med for vide rettigheter kan eksfiltrere sensitiv treningsdata eller modellparametere. MCP krever derfor streng rollebasert tilgang og kontinuerlig overvåking av interne aktiviteter.

Supply chain-angrep

Tredjeparts SDK-er og avhengigheter som brukes i MCP-klienter kan inneholde sårbarheter eller bakdører. Det er viktig å validere kildekode og bruke verktøy for Software Bill of Materials (SBOM) for å sikre transparens.

Anbefalte tiltak for sikker MCP-implementering

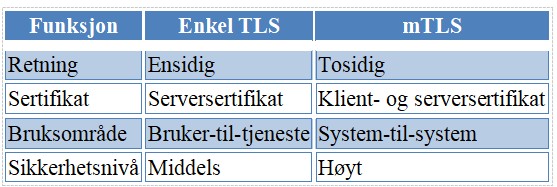

1. Autentisering og kryptering

Bruk mutual TLS (mTLS) for å sikre autentisering i begge retninger. Use mTLS in Azure Container Apps

Bruk sertifikatpinning for å sikre at bare godkjente endepunkter oppretter koblinger

2. Tilgangskontroll og segmentering

Anvend prinsipper fra Zero Trust: verifiser alltid identitet, også internt. Zero Trust security in Azure

Definer minst mulig privilegium med RBAC for modeller, kontekstkanaler og ressursgrupper

Del nettverket inn i mikrosegmenter slik at en kompromittert tjeneste ikke gir tilgang til hele miljøet

3. Overvåking og hendelseshåndtering

Aktiver loggføring av alle MCP-forespørsler og -svar

Bruk Azure Monitor for sanntidsinnsikt og send alarmer til Azure Sentinel for avansert korrelasjon. Microsoft Sentinel documentation

Inkluder MITRE ATT&CK-rammeverket i trusseljakt for å identifisere og stanse uvanlig atferd

4. Rammeverk og standarder

Følg NIST SP 800-53-kontroller for kontinuerlig risikostyring. Azure Policy mapping to NIST SP 800-53

Sertifiser systemene i henhold til ISO 27001 for strukturert informasjonssikkerhet.

Integrer Microsofts Secure Software Development Framework (SSDF) i utviklingsprosessen

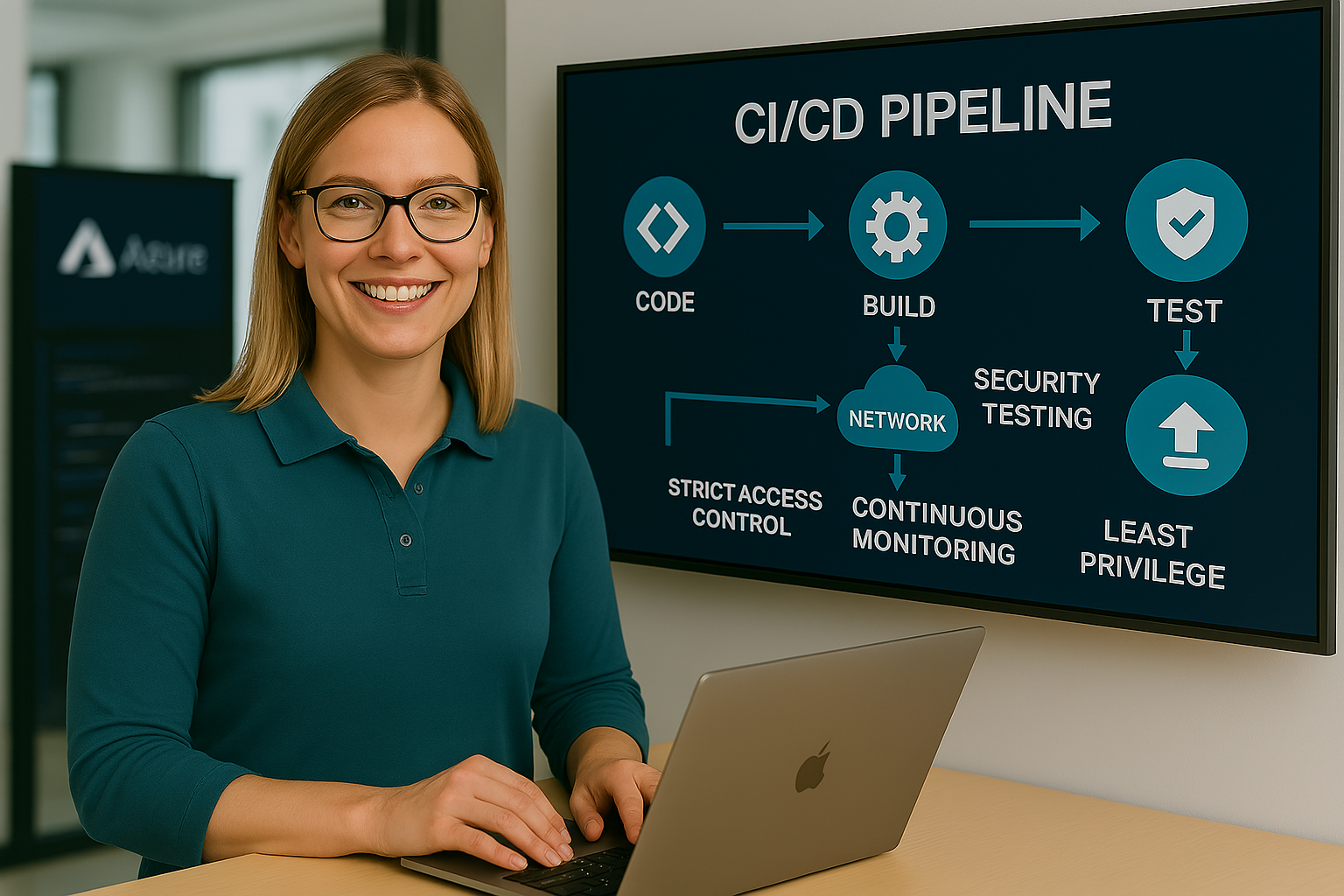

5. Kontinuerlig testing og oppdatering

Automatiser sikkerhetstesting i CI/CD-pipeliner med Azure DevOps eller GitHub Actions. Security testing in DevOps pipelines

Utfør regelmessige penetrasjonstester og sårbarhetsskanninger mot MCP-endepunktene.

Oppdater både operativsystemer og rammeverk umiddelbart når sikkerhetspatcher utgis.

Fremtidige perspektiver

Zero Trust-arkitektur for alle MCP-tjenester, hvor hver forespørsel verifiseres uavhengig av nettverksplassering

Containerisering med Kubernetes for isolerte modellkjøringer og redusert angrepsflate

Confidential computing og Secure Enclaves (Intel SGX, AMD SEV) for å beskytte sensitive data selv under kjøring. Building Azure confidential solutions

Secure Enclaves isolerer data i kryptert minne, utilgjengelig for operativsystemet og andre prosesser – selv ved root-tilgang. Dette gir en ekstra beskyttelse mot både eksterne og interne trusler, og gjør det mulig å behandle sensitive data uten at de eksponeres for resten av systemet.

AI-drevet trusselhåndtering som løpende analyserer MCP-trafikk for avvik og lekkasjemønstre

Konklusjon

Model Context Protocol gir enorme muligheter for skalerbar, kontekstbevisst AI. For å realisere gevinster uten å gå på kompromiss med sikkerheten, må du og ditt team implementere solid autentisering, tilgangskontroll, overvåking og rammeverksbaserte prosesser.

MCP kan virke komplekst og risikabelt – derfor er det viktig med tydelige sikkerhetstiltak. Ved å følge de beskrevne tiltakene styrker du både teknisk robusthet og organisasjonens tillit til MCP-løsninger.

La oss fortsette dialogen: hvilke erfaringer har du med MCP, og hvilke utfordringer ser du i din egen infrastruktur?

Les også

- GPT 5.2 Codex i Microsoft Foundry: sikker kode AI for store refaktoreringer og sårbarhetsanalyse

- GPT 5.1 codex max i Microsoft Foundry: Hvordan bruke AI for repo skala refaktorering, CI automatisering og sikkerhet

- GPT 5.1 i Azure AI Foundry: praktisk guide for utviklere, kostnad og pilot

- Slik bygger du AI-agenter med Azure AI Foundry – fra prototype til produksjon med CI/CD og sikkerhet

- Topp 5 beste praksiser for agentobservabilitet i Azure AI Foundry – sikre pålitelig generativ AI

- Hvordan forbedrer GPT-5 Dynamics 365 for kundeservice, automatisering og datadrevet innsikt

- Hvordan red teaming med Azure AI Evaluation SDK gjør RAG-apper mer presise og robuste?

- Erfaringer med GPT-5 i Microsoft Copilot – AI-ingeniørens guide til smartere arbeidsflyt og produktivitet

- GPT-5 i Azure AI Foundry – ansvarlig AI i produksjon

- Revolusjonér norsk helse med Foundation Models & RAG

- Bygg din første stemmeagent med Voice Live API | Microsoft Azure-guide

- Språkteknologi i Norge 2025: Slik inkluderer AI alle språk og kulturer

- Agentisk AI: Autonome digitale kollegaer som former fremtidens arbeidsliv

- Slik gir AI norske bedrifter konkurransefortrinn

- Llama 4 møter påskefjellet: Kunstig intelligens med norsk vri 2025

- EU-lovgivning gir AI-regulering turbo: Slik påvirkes robotene våre

- AI-revolusjonen med Azure AI Foundry: Fra kaos til kontroll for småbedrifter

- AI-sikkerhetsagenter med Security Copilot: Gjør cybersikkerhet engasjerende

- Veikart til suksess med Copilot: Slik lykkes mellomstore bedrifter med AI

- Fremtiden for koding med KI-kodeassistenter: Microsoft Copilot i praksis

- Copilot og Azure AI: Automatiser og effektiviser arbeidet